🛡️ O Guardião do Código: Por que a Integração Contínua (CI) salva fins de semana

No artigo anterior, deixamos o nosso código impecável. Ele passou pelos Pre-commit Hooks, foi formatado, passou pelo Linter, está seguro e sem senhas hardcoded. O desenvolvedor, confiante, digita git push e aperta Enter.

O código sai da segurança isolada da máquina local e voa para o repositório central (seja no GitHub, GitLab, Bitbucket ou Azure Repos). É aqui que a “mágica” – ou o pesadelo – começa.

1. O Perigo da Escala: O Caos do “João e Maria”

Em uma startup de três pessoas ou num projeto pessoal, esse push é tranquilo. Você sabe exatamente o que mudou. Mas estamos falando de Grandes Empresas, ou Grandes Projetos.

Imagine um cenário onde 50, 100 ou até 500 desenvolvedores estão enviando código para o mesmo ecossistema, todos os dias, a toda hora.

- O João acabou de atualizar a biblioteca de pagamentos para a versão 5.0.

- A Maria, sem saber, está terminando uma feature de Carrinho de Compras que depende da versão 4.0 daquela mesma biblioteca.

Na máquina do João, funciona. Na máquina da Maria, funciona. Mas quando esses dois códigos se encontram no repositório central, o sistema quebra silenciosamente. Se ninguém avisar agora, esse erro só vai explodir na cara do cliente (ou no plantão de fim de semana da equipe de SRE).

Como garantimos que o trabalho de um não destruiu o trabalho do outro?

2. Integração Contínua: O Porteiro Automatizado

É aqui que entra a Integração Contínua (CI – Continuous Integration).

Muitos confundem CI apenas com a ferramenta (o Jenkins, o Actions, o CircleCI), mas CI é, antes de tudo, uma prática de governança. Pense no CI como um Porteiro Automatizado e Imparcial.

A regra do porteiro é binária (e por vezes cruel): Se o CI falhar, o código não entra (ou não avança).

No momento em que o código chega ao repositório, um servidor neutro acorda, cria um ambiente limpo (do zero) e tenta montar o quebra-cabeça:

- Ele baixa (clona) o código novo (git clone …)

- Tenta instalar todas as dependências (npm install; pip install; composer install…)

- Tenta “buildar” ou compilar o projeto (npm run build; mvn package; go build; dotnet build…)

- Roda todos os testes (inclusive linters e outros que o dev rodou no pre-commit, testes unitários, SonarQube, etc).

Se qualquer uma dessas etapas falhar, o processo para imediatamente e notifica o autor. O merge é bloqueado ou a build é marcada como “quebrada”.

As etapas de CI podem ser diferentes de acordo com vários fatores:

- Push de uma nova branch

- Commits em uma feature branch

- Merge Request (ou Pull Request) para main

- MR (ou PR) para homolog, ou outros

Dependendo da criticidade ou estágio, pode-se adicionar mais etapas para garantir segurança ou testes ou removê-las para desburocratizar.

3. “Fail Fast” (Falhar Rápido): O Mantra

Por que temos que ser tão rigorosos aqui? Por causa de um conceito econômico simples chamado Fail Fast.

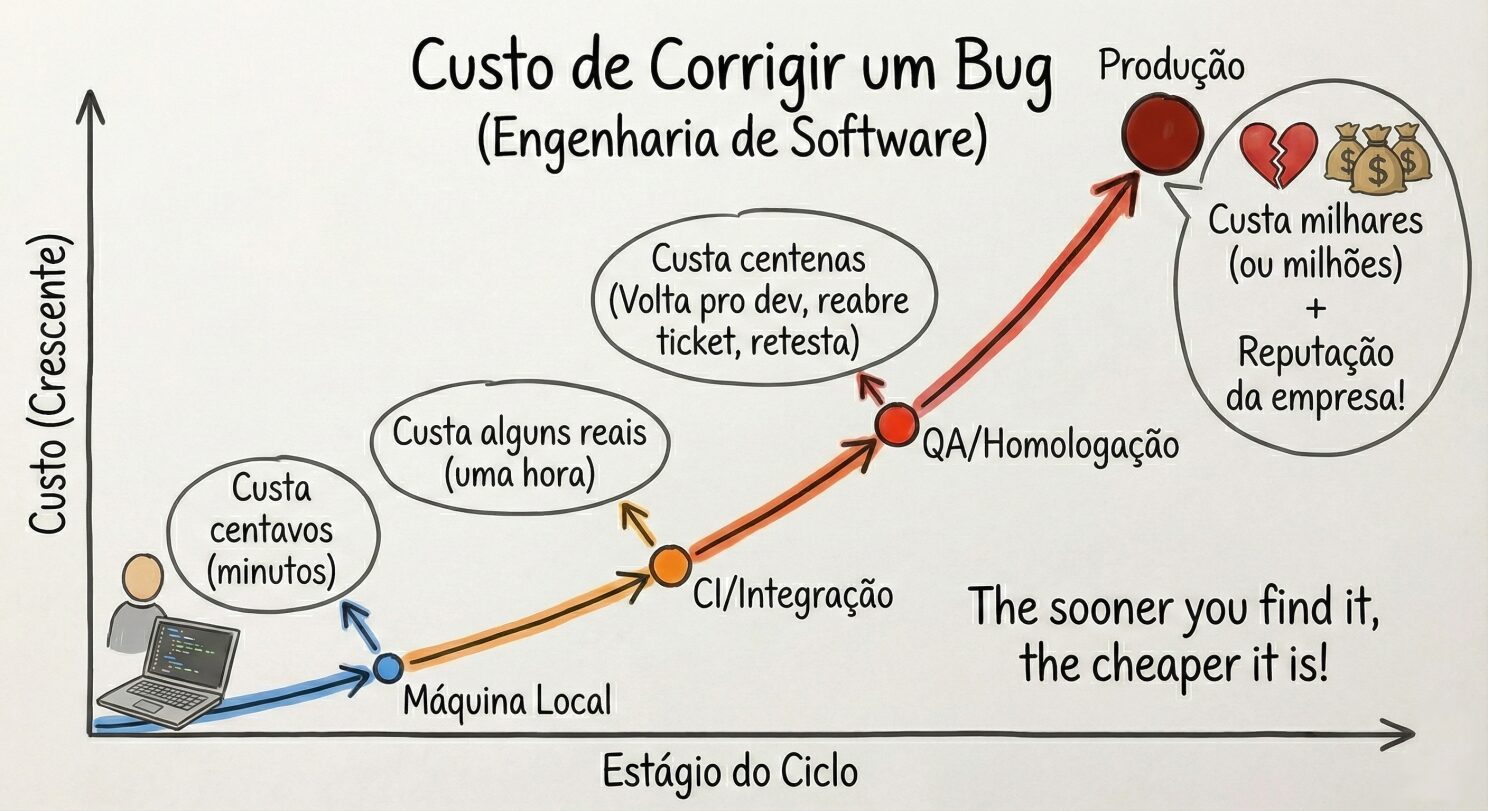

Existe um gráfico clássico na engenharia de software sobre o custo de corrigir um bug:

- Corrigir na máquina local: Custa centavos (minutos).

- Corrigir no aviso da CI: Custa alguns reais (uma hora).

- Corrigir em QA/Homologação: Custa centenas de reais (volta para o dev, reabre ticket, retesta).

- Corrigir em Produção: Custa milhares (ou milhões) de reais, além da reputação da empresa.

O objetivo do CI é trazer a descoberta do erro o mais cedo possível. É muito melhor receber um e-mail automático dizendo “Sua build falhou” 2 minutos após o commit, do que receber uma ligação do CTO no sábado à noite dizendo que o checkout parou de funcionar.

🏗️ Pipelines: A “Linha de Montagem” Digital

Em grandes empresas, não confiamos em processos manuais. Não delegamos a um humano que baixa o código, roda os testes e diz “está ok”. Delegamos aos robôs, são mais baratos e confiáveis. Imagine uma linha de montagem da Ford ou WV: as peças entram separadas de um lado e o carro sai montado e testado do outro lado. O seu código passa exatamente pelo mesmo processo.

As Principais Ferramentas Disponíveis

Antes de explicar o fluxo, precisamos falar sobre quem opera essa esteira. O mercado corporativo hoje se divide basicamente nesses principais grupos:

Plataformas “Agnósticas” ou “Universais”

Não têm preferência de destino. Elas implantam (fazem deploy) tão bem na AWS, quanto no Azure, no Google Cloud, ou no servidor físico no porão da sua empresa. Elas não te prendem a um fornecedor (vendor lock-in) na camada de CI/CD. O foco é o processo, não a infraestrutura. O centro de gravidade delas é o código-fonte e o fluxo de trabalho do desenvolvedor, não os recursos de computação da nuvem.

Os “Repo-Cêntricos”:

- GitHub Actions: O moderno e ágil. Cresceu assustadoramente por estar integrado nativamente onde o código habita. É configurado via arquivos YAML simples e tem um marketplace gigantesco de plugins.

- GitLab CI/CD: O peso-pesado Enterprise. Muitas grandes corporações preferem o GitLab porque ele oferece uma suíte completa (gestão de projeto + repositório + CI/CD) numa única instalação “on-premise” (nos servidores da própria empresa), garantindo controle total dos dados.

Eles representam a evolução moderna onde o CI/CD não é mais uma ferramenta separada, mas uma funcionalidade nativa do local onde seu código vive (o repositório git).

Embora o GitHub pertença à Microsoft e possa rodar no Azure, e o GitLab.com rode no GCP, o produto GitHub Actions ou GitLab CI não te força a usar essas nuvens. A lealdade deles é ao seu repositório de código, não à nuvem onde o servidor deles está hospedado. Eles são a “casa” do desenvolvedor.

As Soluções Nativas de Nuvem

- AWS CodePipeline (+ CodeBuild): O integrador do ecossistema. Se a sua empresa já vive dentro da AWS, esta é a escolha natural pela segurança e integração. Ele funciona como a “cola” que une os serviços da AWS. O CodePipeline orquestra o fluxo e o CodeBuild executa as tarefas. Não é conhecido por ser o mais bonito ou fácil de usar, mas sua integração profunda com IAM (permissões) e outros serviços AWS (S3, EC2, Lambda) o torna extremamente seguro e robusto para quem já está “inteiro” na Amazon.

- Azure Pipelines (Azure DevOps): A suíte corporativa madura da Microsoft. Muito antes da Microsoft comprar o GitHub, o Azure DevOps (antigo VSTS) já era uma potência. Similar ao GitLab, ele faz parte de uma suíte completa que inclui gestão de projeto e repositórios. É extremamente maduro, confiável e, embora uma escolha obvia no ecossistema Microsoft (.NET, Windows), funciona perfeitamente com Linux e qualquer outra linguagem.

- Google Cloud Build: A cara do Google: moderno, rápido e focado em containers. Ele é totalmente serverless (você não gerencia servidores de build) e escala instantaneamente. Tudo no Cloud Build gira em torno de passos executados em containers Docker. Se você está construindo aplicações focadas em Kubernetes (GKE) ou Cloud Run dentro do GCP, o Cloud Build é a opção mais rápida e nativa para o seu fluxo.

O “Orquestrador Puro” (Self-Hosted Independente)

- Jenkins: O venerável “Avô”. Se você entrar num banco tradicional ou numa grande operadora de telecom, vai encontrar o Jenkins. Ele é feio, é antigo, baseado em Java e plugins, mas é extremamente robusto e customizável. O mordomo ainda serve, e muito bem.

Ele é software livre, não roda na nuvem de ninguém (a menos que você o coloque lá) e não tem nenhuma integração mágica que só funcione em um lugar. Ele é um software que você baixa e roda onde quiser. Ele é o canivete suíço que só faz o que você manda, sem opinar sobre qual nuvem é melhor.

🌿O Fluxo: A Vida Curta de um Container

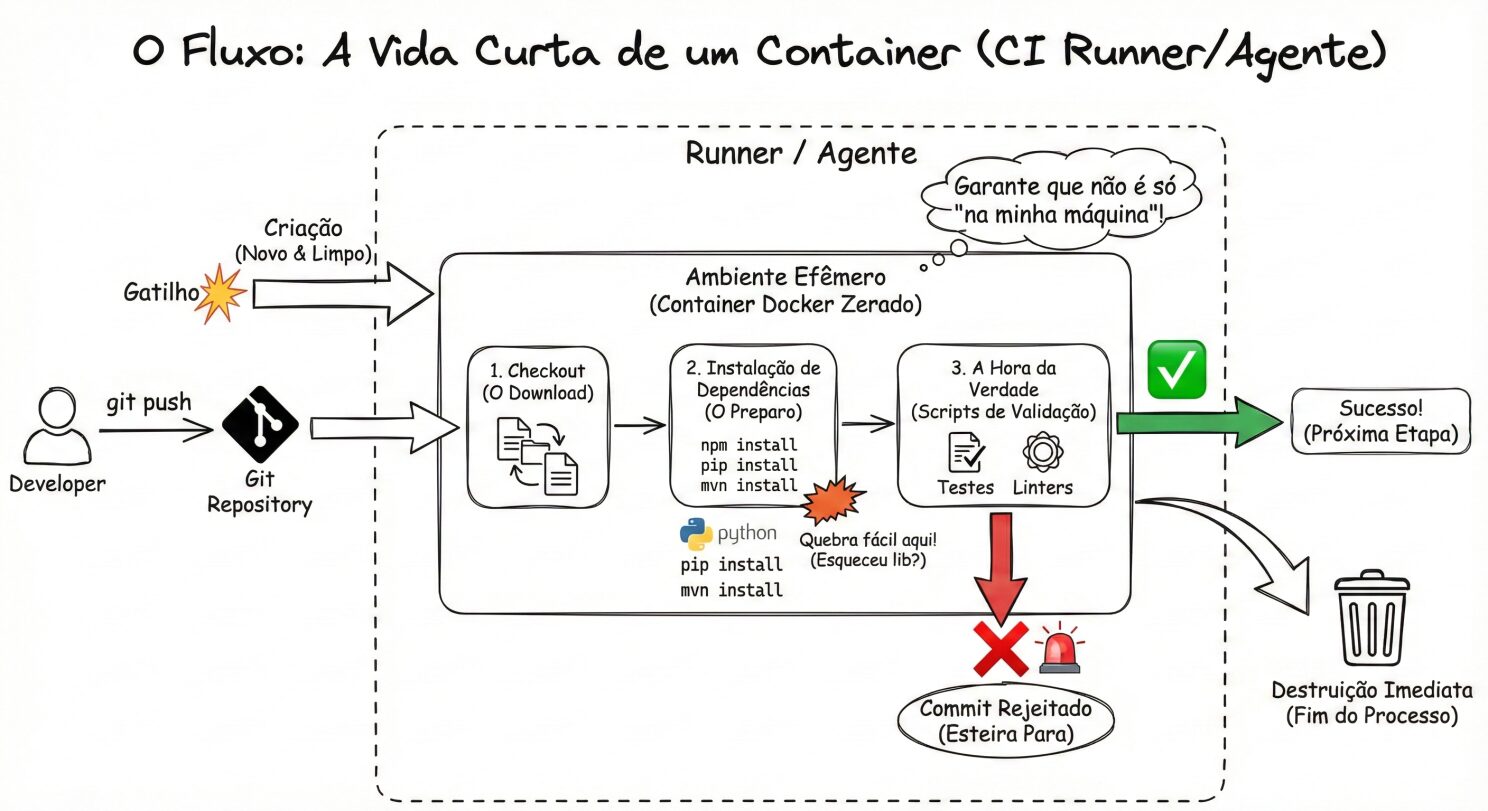

Independentemente da ferramenta, a mágica acontece quase sempre da mesma forma. Quando você dá o git push, um gatilho é disparado e a coreografia se inicia por baixo dos panos (nos chamados “Runners” ou “Agentes”):

- O Ambiente Efêmero (A Máquina): O servidor de CI não usa uma máquina que já existe “suja” com restos de builds anteriores. Ele aloca uma Máquina Virtual ou Container (Docker) novinho, zerado.

- Checkout (O Download): O agente baixa o seu código do repositório para dentro desse container. É o git clone no novo container.

- Instalação de Dependências (O Preparo): Aqui rodamos o famoso npm install, pip install -r requirements.txt, mvn install, composer install, etc. O sistema baixa todas as bibliotecas que o seu projeto precisa para ficar de pé.

- A Hora da Verdade (Scripts de Validação): Com tudo instalado, a pipeline executa os comandos que definimos (os testes e linters). Se qualquer linha desse script retornar um erro, a esteira para, a sirene toca (metaforicamente) e o commit é rejeitado.

💡A escolha da plataforma vai depender de vários fatores, entre econômicos e técnicos. Por exemplo: A empresa já utiliza a infraestrutura do GCP para hospedagem de seu SaaS, concentrando containers, observabilidade, etc. Dependendo do contrato com o Google, mesmo que fique um pouco mais caro o uso do Google Cloud Build que um plano pró do GitHub, a médio prazo pode ser muito mais vantajoso e seguro manter tudo dentro da mesma plataforma, diminuindo a demanda e dor de cabeça com manutenção e integração. Já uma startup iniciando a escala ainda sem plataforma consolidada, pode ser mais eficiente, rápido e descompromissado com uma ou outra solução de nuvem ao decidir utilizar o GitHub Actions. Cada caso terá sua decisão estratégica observando dados, necessidades e mercado.

📢 O que você me diz: Quem é o “porteiro” aí na sua empresa? Vocês já abraçaram as soluções modernas e integradas como GitHub Actions/GitLab CI, ou o “véio” Jenkins ainda rege a orquestra no servidor do porão? A esteira de vocês quebra muito e trava o time, ou já flui de forma transparente?

Deixe um comentário